کشف آسیبپذیری روز صفرم در phpMyAdmin که تمام نسخههای آن را تحت تأثیر قرار میدهد!

اخیراً یکی از محققان امنیت سایبری، جزئیات مربوط به یک آسیبپذیری روز صفرم وصله نشده در phpMyAdmin –یکی از محبوبترین برنامههای کاربردی برای مدیریت پایگاهدادههای MySQL و MariaDB- را منتشر نموده است.

phpMyAdmin یک ابزار مدیریت رایگان و اُپن سورس برای MySQL و MariaDB است که به طور گسترده برای مدیریت پایگاهداده وبسایتهای ایجاد شده با WordPress، Joomla و بسیاری از پلتفرمهای مدیریت محتوا استفاده میشود.

بر اساس تحقیقات و تست نفوذِ انجام شده توسط یک محقق امنیتی به نام Manuel Garcia Cardenas بر روی این ابزار، آسیبپذیری مذکور یک نقص cross-site request forgery(CSRF) است که با نام XSRF نیز شناخته میشود. این نقص، یک حملهی مشهور است که در آن، مهاجم، کاربر احراز هویت شده را به انجام یک عمل ناخواسته ترغیب میکند.

به این آسیبپذیری شناسه CVE-2019-12922 اختصاص داده شده و دارای شدت آسیبپذیری متوسط میباشد، که برای مهاجم امکان حذف سرورهای پیکربندی شده در صفحهی تنظیماتِ پنل phpMyAdmin را در سرورِ قربانی فراهم میآورد.

البته لازم به ذکر است که این مسئله خیلی نگرانکننده نیست، زیرا به مهاجمان اجازه نمیدهد که پایگاهداده یا جدولی را از روی سرور حذف نمایند.

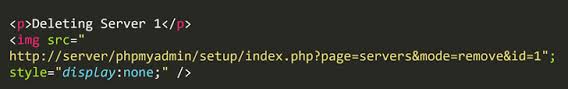

به منظور اجرای حمله تنها چیزی که مهاجم به آن نیاز دارد ارسال یک URL ساختگی به مدیران وبسایتهای مورد هدف است که قبلاً در همان مرورگر به پنل phpmyAdmin خود وارد شدهاند، سپس با فریب مدیران و تنها با یک کلیک ساده، آنها به صورت ناخواسته سرور پیکربندی شده را حذف میکنند.

این محقق در پست منتشر شدهی خود بیان کرد: " مهاجم به راحتی میتواند یک لینک جعلی شامل درخواستی که میخواهد از جانب کاربر اجرا کند را ایجاد کرده و از این طریق یک حمله CSRF را به دلیل استفاده نادرست از متد HTTP امکانپذیر کند."

اگرچه شدت آسیبپذیری متوسط گزارش شده است اما باید گفت که احتمال اکسپلویت این آسیبپذیری زیاد است، چرا که مهاجم غیر از URL سرور هدف به اطلاعات دیگری مانند نام پایگاهداده نیاز ندارد و لذا به راحتی میتواند آن را اکسپلویت نماید.

کد اثبات مفهومی اکسپلویت

این آسیبپذیری، phpMyAdmin نسخهی ۴.۹.۰.۱و حتی ۵.۰.۰-ahpha1_که آخرین نسخههای phpMyAdmin هستند_ و نسخههای قبل از آن را تحت تأثیر قرار میدهد.

آسیبپذیری مذکور در جولای سال ۲۰۱۹ توسط این محقق کشف و به مدیران پروژه گزارش داده شد.

و اما پس از اینکه مسئولان phpMyAdmin نتوانستند آسیبپذیری را ظرف مدت ۹۰ روز پس از انتشار وصله کنند، این محقق تصمیم گرفت جزئیات و کد اثبات مفهومی آن را در تاریخ ۱۳ سپتامبر منتشر کند.

- توصیه امنیتی

به منظور رفع این آسیبپذیری، Cardenas –محقق امنیتی- توصیه میکند که در هر بار فراخوانی، متغیر توکن اعتبارسنجی شود _مانند آنچه قبلاً در سایر درخواستهای phpMyAdmin انجام شده است.

اکیداً به مدیران وبسایتها و ارائهکنندگان هاستهای اشتراکی توصیه میشود تا زمان رفع آسیبپذیری از کلیک کردن بر روی لینکهای مشکوک خودداری کنند.

منبع خبر:

https://thehackernews.com/2019/09/phpmyadmin-csrf-exploit.html?m=1