کشف نقص امنیتی در واتساپ، که اجازهی دستکاری مکالمات را به مهاجمان میدهد!

کارشناسان امنیتی CheckPoint مجموعهای از آسیبپذیریهای واتساپ را کشف نمودهاند که مهاجمان را قادر میسازد مکالمات کاربران را دستکاری کنند!

این تیم امنیتی متشکل از محققانی به نامهای Dikla Barda, Roman Zaikin و Oded Vanunu میباشد. این تیم، سه حمله یافتهاند که از آسیبپذیریهای موجود در واتساپ برای دستکاری مکالمات کاربران استفاده میکنند. این نقص به مهاجمان اجازه میدهد تا پیامهای کاربران را در مکالمات خصوصی و گروهی، دریافت کرده و آنها را دستکاری کنند. کارشناسان در مورد سوءاستفاده از این روشهای حمله برای گسترش اخبار نادرست از طریق منابع معتبر هشدار میدهند.

Vanunu در کنفرانس Black Hat که در لاس وگاس برگزار گردید، بیان کرد که این آسیبپذیریها در سال ۲۰۱۸ افشا شده، و از آن زمان تا کنون مورد سوءاستفاده قرار گرفتهاند.

اخیرأ پژوهشگاه Check Point از آسیبپذیریهای جدیدی در برنامه پیامرسان محبوب واتساپ پرده برداشت که با استفاده از این آسیبپذیریها میتوان پیامهای ارسال شده در مکالمات خصوصی و گروهی را دستکاری کرد و بدین ترتیب به مهاجمان این امکان را میدهد تا اخبار و اطلاعات نادرستی را از طریق منابع معتبر و قابل اعتماد منتشر کنند.

روزنامهی Financial Times به نقل از فیسبوک گزارش داد که این آسیبپذیریها ناشی از محدویتهایی است که به دلیل ساختار و معماری آنها قابل حل نیستند.

در واتساپ پیامهای متنی، عکس، تماس، فیلم و یا هر نوع محتوای دیگری که میتوان در مکالمات ارسال نمود رمزگذاری میشود و تنها گیرنده قادر به رمزگشایی آن میباشد.

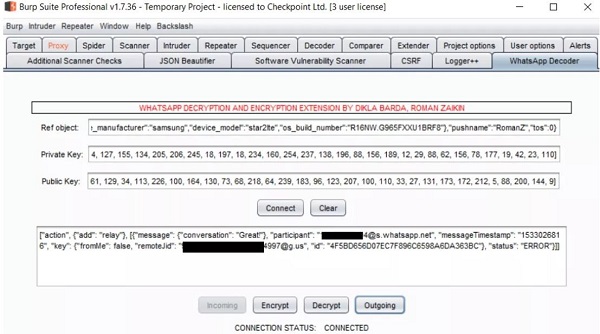

کارشناسان مهندسی معکوس با استفاده از الگوریتم بهکار گرفته شده جهت رمزگشایی دادهها در واتساپ، دریافتند که این نرمافزار محبوب از پروتکل “protobuf2 ” استفاده میکند. آنها توانستند دادههای protobuf2 را به JSON تبدیل کرده و محتوای واقعی ارسال شده را مشاهده نمایند، کارشناسان در تلاشند این دادهها را جهت اهداف آزمایشی دستکاری کنند.

این کارشناسان با استفاده از نرمافزار Burp Suit، سه روش را برای دستکاری مکالمات، به کار گرفته و این پیامرسان محبوب را مورد حمله قرار دادند. آنها این روشها را در کنفرانس Black Hat ارائه نمودند.

سه روشِ به کار برده شده برای اجرای حمله با استفاده از این آسیبپذیری، شامل تمام ترفندهای مهندسی اجتماعی جهت فریب کاربران است، این روشها عبارتند از:

۱. استفاده از ویژگی"نقل قول"در مکالمات گروهی برای تغییر هویت فرستنده، حتی اگر آن شخص عضو این گروه نباشد!

۲. مهاجم میتواند متن پیام ارسالی بین فرستنده و گیرنده را دریافت نموده، آن را تغییر دهد و برای گیرنده ارسال نماید، یا به عبارت دیگر و به اصطلاح، حرف در دهان فرستنده بگذارد!

۳. مهاجم میتواند در گروه، یک پیام خصوصی را فقط برای یکی دیگر از اعضای گروه ارسال کند، در حالی که این پیام از نظر شخص قربانی یک پیام عمومی است ولی آن پیام فعلاً در گروه منتشر نشده و فقط شخص قربانی آن را میبیند و درست زمانی که شخص قربانی پاسخ آن پیام را میدهد، متنِ پیامِ خصوصی برای همهی افراد گروه قابل مشاهده است!

در حال حاضر، به نظر میرسد که تنها مسئلهی تبدیل شدن پیام خصوصی به پیام عمومی (مورد سوم) توسط فیسبوک برطرف شده است اما دو مشکل دیگر هنوز به قوت خود باقی ماندهاند.

آقای Vanunu در این رابطه به BBC گفت: "این آسیبپذیری به مهاجمان اجازه میدهد تا اخبار جعلی و تقلبی را منتشر كرده و از این طریق به طور کامل مکالمات یک شخص را تغییر دهند."

محققان Check Point به دلیل وسعت این آسیبپذیری تصمیم به افشای آن گرفتند.

شایان ذکر است که ۳۰% از جمعیت جهان (بیش از ۵/۱ میلیارد نفر) از نرمافزار واتساپ استفاده میکنند به همین دلیل نمیتوان به سادگی از این آسیبپذیری چشمپوشی کرد.

منبع خبر: https://securityaffairs.co/wordpress/89624/hacking/whatsapp-flaws-2.html