هک آژانسهای ایالات متحده و FireEye با استفاده از Backdoor در نرمافزار SolarWinds

مهاجمان تحت حمایت دولت روسیه، سازمان خزانهداری آمریکا، اداره ملی مخابرات و اطلاعات، وزارت بازرگانی و دیگر سازمانهای دولتی را هدف قرار دادهاند تا ترافیک ایمیل داخلی را به عنوان بخشی از کمپین گسترده جاسوسی سایبری خود، زیر نظر داشته باشند.

هنوز به طور کامل انگیزه مهاجمان و دامنه اطلاعات به خطر افتاده مشخص نیست، اما سازمان امنیتی FireEye مدعی شد، مهاجمان که گمان میرود به نمایندگی از یک دولت خارجی فعالیت میکنند، سرور نرم افزار SolarWinds را مورد تهاجم قرار دادهاند و سپس یک بهروزرسانی lock بدافزار، برای نرمافزار Orion برای آلوده کردن شبکههای شرکتهای متعدد آمریکایی و شبکههای دولتی منتشر کردهاند.

همچنین منابعی که با واشنگتن پست مصاحبه میکردند، نفوذ و تهاجم را به APT29 مرتبط دانستند، نام رمزی که صنعت امنیت سایبری برای توصیف هکرهای مرتبط با سرویس اطلاعات خارجی روسیه به کار میگیرد. هرچند که FireEye هنوز APT29 را به عنوان مهاجم به طور رسمی تایید نکرده است و به گروه مهاجم یک نام رمز مستعار به نام UNC2452 داده است، اما منابع متعددی در جامعه امنیت سایبری، بر اساس شواهد موجود، تهاجم را از سوی APT29 میدانند. همان گروهی که چند روز پیش سرقت ابزار تست نفوذ تیم قرمز را ترتیب داده بود.

مهاجمان از طریق بهروزرسانی ORION بدافزار SUNBURST خود را در شبکه قرار دادند.

براندون ولز، سرپرست آژانس امنیت سایبری و امنیت زیرساختهای آمریکا که یک دستورالعمل اضطراری منتشر کرده است، از سازمانهای غیرنظامی فدرال خواست شبکههای خود را برای مواجهه با فعالیتهای مشکوک مورد بررسی قرار داده و قطع ارتباط با محصولات SolarWinds Orion را بلافاصله در دستور کار خود قرار دهند.

محصولات شبکهای و امنیتی SolarWind توسط بیش از ۳۰۰۰۰۰ مشتری در سراسر جهان از جمله ۵۰۰ شرکت، سازمانهای دولتی و موسسات آموزشی مورد استفاده قرار میگیرند. همچنین در شرکتهای بزرگ مخابراتی آمریکا، هر پنج شعبه ارتش آمریکا و دیگر سازمانهای برجسته دولتی مانند پنتاگون، وزارت امور خارجه، ناسا، آژانس امنیت ملی، خدمات پستی، NOAA، وزارت دادگستری، و دفتر رئیس جمهوری ایالات متحده، مورد استفاده است.

کمپین تهاجم برای توزیع و انتشار SUNBURST Backdoor

این تهاجم با نام SUPPLY CHAIN، با استفاده از تروجان در SolarWinds Orion ، منجربه بهروزرسانی نرم افزار به منظور توزیع یک در پشتی به نام SUNBURST شد .

FireEye در یک مصاحبه مدعی شد: این کمپین ممکن است از اوایل بهار ۲۰۲۰ آغاز شده باشد و در حال حاضر نیز در حال انجام است.

این نسخه تهاجمی از SolarWinds Orion، علاوه بر masquerading ، برای برقراری ارتباط از طریق پروتکلHTTP با سرورهای از راه دور، ترافیک شبکه خود را به عنوان برنامه بهبود دهنده(OIP) Orion معرفی میکند.

برنامه بهبود Orion یا همان OIP ، به طور کلی برای جمعآوری عملکرد و استفاده آماری دادههای مربوط به کاربران SolarWinds برای اهداف بهبود محصول مورد استفاده قرار میگیرد.

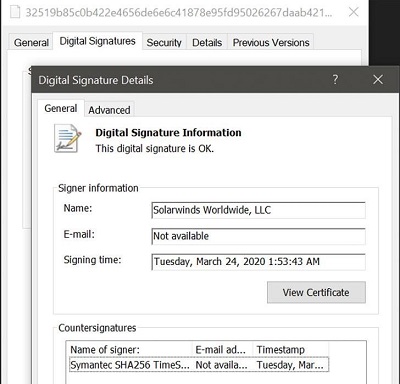

ویندوز در قبال این موضوع گفت: یک کلاس نرمافزاری مخرب در میان بسیاری از کلاسهای مشروع دیگر گنجانده شد و سپس با گواهی مشروع تایید هویت شد .حاصل شامل ایجاد یک در پشتی بود و سپس به مرور در سازمانهای مورد هدف توزیع شد.

مشاوره امنیتی SolarWinds

در یک مشاوره امنیتی منتشر شده توسط SolarWinds، این شرکت مدعی شده که این حملات نسخههای ۲۰۱۹.۴ تا ۱.۲.۲۰۲۰ از نرمافزار SolarWinds Orion را هدف قرار میدهد که بین ماههای مارس و ژوئن ۲۰۲۰ منتشر شدهاند، بعلاوه این شرکت به کاربران خود توصیه کرده بلافاصله نسخه ارتقا یافته HF1 1.0.2020 را نصب کنند.

این شرکت در حال حاضر در حال بررسی این حمله با همکاری FireEye و اداره تحقیقات فدرال آمریکا است. همچنین انتظار میرود در ۱۵ دسامبر یک هات فیکس به نام HF1 1.2.2020 منتشر کند که جایگزین جزء به خطر افتاده میشود و چندین پیشرفت امنیتی اضافی را نیز فراهم میکند.

FireEyeنام این بدافزار SUNBURST را گذاشت و همچنین برای قوانین تشخیص آن، در GitHub یک گزارش فنی منتشر کرد.

مایکروسافت نیز نام بدافزار را Solorigate گذاشت و قوانین تشخیص را به آنتی ویروس خود اضافه کرد.

ابزارهای نفوذی که از تیم قرمز به سرقت رفته، ترکیبی از ابزارهای در دسترس عموم (%۴۳) نسخههای اصلاح شده ابزارهای در دسترس عموم (%۱۷) و ابزارهایی که منحصرا توسعه یافتهاند (%۴۰) میباشد.

علاوه براین، تهاجم شامل بستههای بهره برداری و سو استفاده از برخی آسیبپذیری های بحرانی مانند SSL VPN (CVE-2019-11510)، Microsoft Active Directory (CVE-2020-1472)، Zoho ManageEngine Desktop Central (CVE-2020-10189) و Windows Remote Desktop Services (CVE-2019-0708) نیز میباشد.

در نهایت، به نظر میرسد این کمپین، یک حمله SUPPLY CHAIN در مقیاس جهانی است، زیرا FireEye مدعی شده که این فعالیت را در چندین نهاد در سراسر جهان تشخیص داده است، در دولتها، سازمانهای فناوری، مخابرات، و شرکتهایی در آمریکای شمالی، اروپا، آسیا، و خاورمیانه.

منابع :

۱) https://thehackernews.com/2020/12/us-agencies-and-fireeye-were-hacked.html

۲) https://www.zdnet.com/article/microsoft-fireeye-confirm-solarwinds-supply-chain-attack/