هدف قرار دادن سرورهای ESXi توسط باجافزار گروههای CARBON SPIDER و SPRITE SPIDER

کمپینهای باجافزاری بزرگ و هدفمند، که از آنها به عنوان Big Game Hunting (BGH) نیز یاد میشود، در سال ۲۰۲۰ همچنان تهدید اصلی eCrime (جرایم اینترنتی) برای سازمانها بودند . حجم گسترده و سرعت رشد روزافزون این کمپینها باعث شده است که توجه برخی از متخصصان BGH را به خود جلب کند. به عنوان نمونه گروه SPRITE SPIDER (گروه اپراتورهای باجافزار Defray777، که با نامهای Defray Defray 2018, Target777, RansomX, RansomEXX نیز شناخته میشوند.)، گروه CARBON SPIDER و گروهی که قبلاً بر روی تسخیر دستگاههای POS متمرکز بودند و مسئول معرفی باجافزار دارک ساید بودند، از جملهی این موارد هستند.

در حالیکه باجافزارها برای سیستمعامل لینوکس نیز سالهای زیادی در دسترس بودهاند، مهاجمان BGH لینوکس را بسیار کمتر هدف حملات خود قرار دادهاند (به طور خاص بسیار کمتر از ESXi hypervisor) این امر به احتمال زیاد نشان دهندهی سلطهی سیستمعامل ویندوز در کسب و کارها و سازمانهای بزرگ است. با این حال، در نیمه دوم سال ۲۰۲۰، SPRITE SPIDER و CARBON SPIDER به ترتیب شروع به استقرار و سازماندهی نسخههای لینوکسی Defray777 و Darkside کردند که به طور خاص برای هدف قرار دادن ESXi طراحی شده بودند.

قربانیان این حمله سازمانهایی هستند که از مجازیسازی برای میزبانی بسیاری از سیستمهای سازمانی خود بر روی چند سرور ESXi استفاده کردهاند. با استقرار باجافزارها بر روی میزبانهای ESXi، مهاجمان توانستند به سرعت دامنه سیستمهای قربانی درون محیطهای هدف را افزایش دهند که موجب اعمال فشار اضافی بر قربانیان برای پرداخت تقاضای باج شد.

ESXi چیست؟

ESXi یک هایپروایزر نوع۱ (ملقب به هایپروایزر"bare-metal" است) که توسط VMware توسعه یافته است. هایپروایزر، نرمافزاری است که ماشینهای مجازی را اجرا و مدیریت میکند. برخلاف هایپروایزرهای نوع۲ که بر روی یک سیستمعامل میزبان معمولی اجرا میشوند، یک هایپروایزر نوع۱ مستقیماً بر روی سختافزار یک میزبان اختصاصی اجرا میشود. سیستمهای ESXi معمولاً توسط vCenter که یک ابزار مدیریت سرور متمرکز جهت کنترل چندین دستگاه ESXi است، مدیریت میشوند و این در حالیست که ESXi یک سیستمعامل لینوکس نیست، بلکه میتوان برخی از باینریهای ELF کامپایل شده با لینوکس را در داخل پوسته فرمان ESXi اجرا کرد.

بر اساس بسیاری از برآوردها، VMware دارای اکثریت قریب به اتفاق سهم بازار ماشین مجازی در سراسر جهان و با اختلاف مناسب جلوتر از نزدیکترین رقیب خود است. این بدان معنی است که مهاجمانی که به دنبال رمزگذاری زیرساختهای مجازی هستند، ممکن است توسعه بدافزارهایی که میتوانند بر محیطهای VMware تأثیر بگذارند را در اولویت قرار دهند.

SPRITE SPIDER و باجافزار Defray777

SPRITE SPIDER یک عامل eCrime است که کمپینهای باجافزاری BGH را با استفاده از باجافزار Defray777 سازماندهی میکند. از دیگر ابزارهای مورد استفاده SPRITE SPIDER، میتوان به Vatet loader و ابزار دسترسی از راه دور PyXie اشاره کرد. مهاجم با بهرهبرداری از کنترلرهای آسیبپذیر Citrix Application Delivery (به عنوان نمونه استفاده از تروجان BokBot) دسترسی اولیه ایجاد میکند. همچنین SPRITE SPIDER برای جلوگیری از تشخیص، اغلب بستهها را بر روی سرورهای داخلی درون شبکه قربانی ارسال میکند و قرار دادن آنها بر روی حافظه را به مراحل بعدی حمله خود موکول میکند.

SPRITE SPIDER از هر دو ابزار PyXie و Cobalt Strike استفاده میکند تا بعد از به دست آوردن دسترسی اولیه، برای حرکتهای آینده (حملات بعدی) خود نیز راهی درون سیستم قربانی باز کند.

همانند دیگر عاملان BGH، SPRITE SPIDER نیز ابتدا تلاش میکند تا کنترلرهای دامنه (DCs) را به خطر بیندازد. پس از دستیابی به DC، SPRITE SPIDER دادههای قربانی را جمعآوری میکند و سپس باجافزار Defray777 خود را مستقر میکند. در نوامبر ۲۰۲۰، SPRITE SPIDER یک وبسایت انتشار اطلاعات اختصاصی (DLS) را بر روی یک دامنه مربوط به سرویس مخفی TOR راهاندازی کرد تا فایلهایی را از قربانیان باجافزار منتشر کند.

انتشار دادههای سرقت شده در واقع تلاشی برای تحت فشار قرار دادن قربانیان به پرداخت بخشی از باج در سیستمBGH است. در مقایسه با دیگر عاملان BGH، SPRITE SPIDER نسبتاً دیرتر (احتمالاً به دلیل جلوگیری از جلب توجه) این تاکتیک را اتخاذ کرد. در ماه ژوئیه سال ۲۰۲۰، SPRITE SPIDER شروع به استفاده از نسخه لینوکس باجافزار Defray777 خود کرد. نسخه لینوکس شامل همان منطق اسکن و رمزگذاری فایل، مشابه با نسخه ویندوز است و برای دریافت آرگومان خط فرمان با مسیری به دایرکتوری که در آن روند رمزگذاری بازگشتی خود را آغاز میکند، طراحی شده است. فایلها با استفاده از AES در حالت ECB با یک کلید ۲۵۶ بیتی رمزگذاری میشوند که این روند به طور منحصربهفرد برای هر فایل ایجاد میشود. سپس کلید خصوصی با استفاده از یک کلید عمومی تعبیه شده ۴۰۹۶ بیتی RSA رمزگذاری شده و به فایل رمزگذاری شده پیوست میشود. هر قربانی با یک Defray777 منحصربهفرد شامل یک کلید عمومی منحصربهفرد RSA هدف قرار میگیرد. اگر قربانی باج را پرداخت کند، ابزار رمزگشایی را که شامل کلید خصوصی RSA میباشد دریافت میکند که با کلید رمزگذاری عمومی مطابقت دارد.

نحوهی دسترسی به ESXi توسط گروه SPRITE SPIDER

به منظور تسخیر دستگاههایESXi، گروه SPRITE SPIDER تلاش میکند تا مواردی را که میتواند برای احراز هویت در رابط وب vCenter استفاده شود، جمعآوری کند. SPRITE SPIDER برای بازیابی اطلاعات حسابهای کاربری vCenter که در مرورگرهای وب ذخیره شدهاند، از ماژول LaZagne PyXie استفاده میکند و همچنین برای سرقت اطلاعات حسابهای کاربری از حافظه میزبان، Mimikatz را اجرا میکند. SPRITE SPIDER پس از احراز هویت درvCenter، دسترسی مداوم به دستگاههای ESXi را از طریق SSH فراهم میسازد. در برخی موارد، مهاجم رمز ورود حساب کاربری root یا کلیدهای SSH میزبان را نیز تغییر میدهد.

نحوهی رمزگذاری ESXi توسط باجافزار Defray777

SPRITE SPIDER از تکنیک استقرار در حافظه برای نسخه ویندوز Defray777 استفاده میکند، اما درESXi، با استفاده از یک نام فایل که سعی دارد به عنوان یک فایلی مجاز (مانند svc-new) خود را جا بزند، نسخهی لینوکس Defray777 را در پوشه /tmp/ مینویسد. SPRITE SPIDER، با استفاده از دستورات uname، df و esxcli vm process list اطلاعات سیستم و پردازشها را به دست میآورد.

قبل از اجرای Defray777، گروه SPRITE SPIDER برای اینکه به باجافزار امکان رمزگذاری فایلهای مرتبط با ماشین مجازی را بدهد، VMهای در حال اجرا را خاموش میکند. SPRITE SPIDER همچنین میتواند VMware Fault Domain Manager (FDM) را با استفاده از یک اسکریپت bash به نام VMware-fdm-uninstall.sh حذف کند. FDM ابزاری است که VMها را مانیتور میکند و در صورت خرابی VM، آنها را دوباره راهاندازی مینماید.

CARBON SPIDER و باجافزار Darkside

از سال ۲۰۱۶، CARBON SPIDER به طور سنتی شرکتهای اپراتور دستگاههای POS را هدف قرار داده است، که با استفاده از حملات فیشینگ در ابعاد کوچک علیه این بخشها، دسترسی اولیه به این دستگاهها حاصل میشد. CARBON SPIDER از دربهای پشتی و RATهای مختلف برای امکان دسترسی مداوم استفاده میکرد. ابزارهای دسترسی مداوم مورد استفاده این گروه، شامل Sekur (معروف به Anunak)، که از سال ۲۰۱۶ مورد استفاده قرار گرفته و همچنین درب پشتی Harpy (معروف به Griffon) است که از ۲۰۱۸ تا ۲۰۲۰ مورد استفاده قرار گرفته است. CARBON SPIDER به طور گستردهای از Cobalt Strike و همچنین ابزارهای منبع باز مانند PowerSploit، برای حرکتهای (حملات) آینده خود استفاده میکند.

در ماه آوریل ۲۰۲۰، مهاجمان اين گروه، به طور ناگهانی مدل عملیاتی خود را از فعالیتهای محدود متمرکز بر روی شرکتهای دارای دستگاه POS، به عملیاتهاي گسترده تغيير دادند تا تعداد زیادی از قربانیان را تقریباً در تمامي بخشها مورد هدف قرار دهند. هدف این کمپینها تحمیل باجافزار REvil بود که CARBON SPIDER از عرضهکنندگان باجافزار به عنوان سرویس (ransomware-as-a-service)، به نام PINCHY SPIDER بدست آورده بود. مشابه SPRITE SPIDER ، CARBON SPIDER نيز معمولاً سعی میکند قبل از استخراج دادهها و استقرار باجافزار، یک DC را به خطر بیندازد و مورد تهاجم قرار دهد.

CARBON SPIDER با معرفی باجافزار اختصاصی خود به نام Darkside، تعهد خود را نسبت به BGH تا سال ۲۰۲۰ افزايش داد. در آگوست سال ۲۰۲۰، CARBON SPIDER به منظور جلوگیری از تقسیم سود کمپینهای BGH با PINCHY SPIDER ( عرضهکننده REVIL)، شروع به استقرار Darkside کرد. در نوامبر سال ۲۰۲۰ ، با ایجاد یک برنامه متصل به RaaS برای Darkside، گام دیگری را در دنیای BGH برداشت و به سایر گروهها اجازه داد تا ضمن پرداخت هزینه CARBON SPIDER، از باجافزارش استفاده کنند. مشابه SPRITE SPIDER، گروه CARBON SPIDER نیز از DLS برای Darkside استفاده میکند که از آگوست ۲۰۲۰ فعال است.

همچنين در آگوست ۲۰۲۰، CARBON SPIDER شروع به استفاده از نسخه لینوکس Darkside کرد که به طور خاص برای تأثیرگذاري بر میزبانهای ESXi پیکربندی شده است. نسخه ESXi Darkside فايلهای مربوط به ماشینهای مجازی VMware را شامل میشود، از جمله فايلهایی با پسوندهاي: vmdk، vswp، vmem، vmsn، nvram، vmsd، vmss، vmx، vmxf، log.

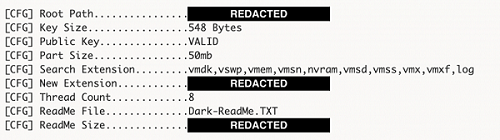

فايلها با استفاده از الگوریتم ChaCha20 با یک کلید ۳۲ بایتي و ۸ بایت nonce رمزگذاری میشوند و به طور منحصربهفرد در هر فایل ایجاد میشوند. سپس کلید ChaCha20 و nonce با استفاده از یک کلید عمومی ۴۰۹۶ بیتی RSA که در باجافزار تعبیه شده رمزگذاری میشود. همچنين Darkside برای سرعت بخشیدن به روند رمزگذاری، دارای یک اندازه رمزگذاری قابل تنظیم است که میتواند برای کنترل میزان رمزگذاری هر فايل استفاده شود. در نمونههای بازیابی شده توسط CrowdStrike Intelligence، اندازه رمزگذاری روی ۵۰ مگابایت تنظیم شده است، که ميزاني کافی برای جلوگیری از بازیابی فايلهای ماشین مجازی است. نمونهای از پیکربندی Darkside، (همانطور که در فایل لاگ آن نوشته شده است) در تصویر زیر نشان داده شده است.

نحوهی دسترسی به ESXi توسط گروه CARBON SPIDER

مشابه SPRITE SPIDER، گروه CARBON SPIDER نيز با استفاده از اطلاعات ورود معتبر به سرورهای ESXi دسترسی پیدا کردهاند. مهاجمان معمولاً از طریق رابط وب vCenter با استفاده از اطلاعات ورود معتبر به این سیستمها دسترسی پیدا میکنند، اما همچنان با استفاده از قابلیت Plink برای حذف Darkside، از طریق SSH وارد سیستم میشوند.

نحوهی رمزگذاری ESXi توسط باجافزار Darkside

CARBON SPIDER، Darkside را در پوشه /tmp/ بر روی میزبانهای ESXi با یک نام عمومی مینویسد. در CARBON SPIDER، مهاجم معمولاً به اندازهی SPRITE SPIDER میزبان را شناسایی نمیکند و برای خاموش کردن VMهای میهمان، از اسکریپت،های VMware Tools داخلی استفاده میکند تا مطمئن شود این VMها توسط Darkside رمزگذاری شدهاند.

نتیجه

با استقرار باجافزار بر رویESXi ، SPRITE SPIDER و CARBON SPIDER احتمالاً قصد دارند آسیبهای شدیدتری را به قربانیان تحمیل کنند. رمزگذاری یک سرور ESXi، به اندازهی زمانی که باجافزار را به صورت جداگانه در هر VM میزبانی شده در یک سرور خاص مستقر میکنید، موجب آسیب میشود. در نتیجه، هدف قرار دادن میزبانهای ESXi میتواند سرعت عملیات BGH را بهبود بخشد.

اگر این حملات باجافزاری به سرورهای ESXi موفقیتآمیز باشد، به احتمال زیاد به زودی مهاجمان بیشتری هدف قرار دادن زیرساختهای مجازیسازی را آغاز میکنند.

جدول زیر مروری بر تاکتیکها و تکنیکها و روشهای SPRITE SPIDER و CARBON SPIDER مربوط به حملات باجافزاری ESXi را نشان میدهد.

منبع خبر: https://www.crowdstrike.com/blog/carbon-spider-sprite-spider-target-esxi-servers-with-ransomware