مورد حمله قرار گرفتن شرکتهای فناوری و خدمات درمانی توسط باجافزار جدید zeppelin

اخیراً نوع جدیدی از باجافزار Vega موسوم به Zeppelin، شرکتهای فناوری و خدمات درمانی را در سراسر اروپا، ایالات متحده و کانادا مورد حمله قرارداده است.

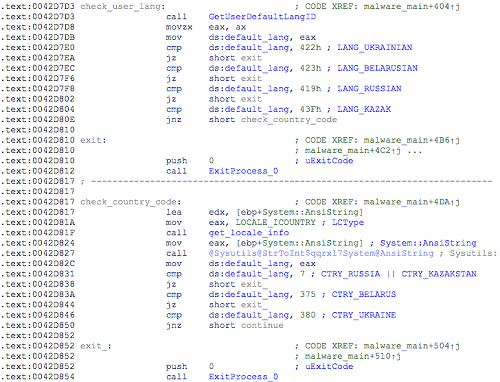

با این حال، اگر شما در روسیه یا برخی دیگر از کشورهای سابق اتحاد جماهیر شوروی، مانند اوکراین، بلاروس و قزاقستان زندگی میکنید، یک نفس راحت بکشید! چرا که این باجافزار اگر موقعیت خود را در این مناطق تشخیص دهد فعالیت خود را متوقف میکند. نکتهی جالب و قابل توجه این است که گونههای قبلی این خانواده از باجافزار، مانند VegaLocker، ابتدا کاربران روسی زبان را مورد هدف قرار داده بودند. این بدان معناست که zeppelin کار همان گروه هکرِ پشت پردهی حملات قبلی نیست.

از آنجا که باجافزار Vega و گونههای قبلی آن به عنوان سرویس در انجمنهای زیرزمینی ارائه شده بودند، محققان BlackBerry Cylance معتقدند که Zeppelin یا به دست عاملان مختلف ایجاد شده و یا بازسازی شدهی همان گونههای قبلی است که منابع آن از گروه اصلی خریداری/ سرقت/ لو رفته است.

بر اساس گزارش ارائه شده به هکرنیوز توسط BlackBerry Cylance، باجافزار Zeppelin یک باجافزار مبتنی بر زبان دلفی با قابلیت تنظیم فوقالعاده است که میتواند بسته به قربانیان و یا خواستههای مهاجمان به راحتی سفارشیسازی شده و ویژگیهای مختلفی را فعال یا غیرفعال نماید.

Zeppelin میتواند به صورت EXE، DLL یا PowerShell loader پیادهسازی شود و شامل ویژگیهای زیر میباشد:

• IP Logger: برای ردیابی موقعیت و آدرس IP قربانیان

• Startup: برای به دست آوردن ماندگاری در سیستم قربانی

• Delete backups: برای متوقف کردن سرویسهای خاص، غیرفعال کردن بازیابی فایلها، حذف بکاپها و shadow copyها و غیره.

• Task-killer: خاتمه دادن پروسسهای مشخص شده توسط مهاجم

• Auto-unlock: برای بازگشایی فایلهایی که حین رمزگذاری قفل شدهاند.

• Melt: برای تزریق thread دارای قابلیت خودحذفی به nodepad.exe

• UAC prompt: تلاش برای اجرای باجافزار با سطح دسترسی بالا

بر اساس پیکربندیهای صورت گرفته، مهاجمان سازندهی رابط کاربریِ Zeppelin، هنگام تولید باینریِ باجافزار تعداد تمامی فایلهای موجود در همهی درایورها و شبکه را محاسبه کرده و با الگوریتم استفاده شده در دیگر گونههای مشابه Vega، رمز میکنند.

به گفتهی محققان، Zeppelin از ترکیب استانداردی از رمزگذاری متقارن با کلیدهای تصادفی تولید شده برای هر فایل (AES-256 در مُد CBC)، و رمزگذاری نامتقارن برای محافظت از Session key (با استفاده از پیادهسازی خاصی از RSA) استفاده میکند.

نکتهی جالب توجه این است که برخی از نمونهها به جای ۰x10000 (65KB)، فقط اولین بایت۰x1000 bytes (4KB) را رمزگذاری میکنند. این مسئله ممکن است یک باگ ناخواسته باشد و یا عمداً برای بالا رفتن سرعت رمزگذاری به کار رفته باشد، اما در هر صورت فایلها غیرقابل استفاده هستند.

علاوه بر اینکه چه ویژگیهایی را باید فعال کرد و چه فایلهایی را باید رمزگذاری نمود، سازنده Zeppelin به مهاجمان اجازه میدهد که محتوای فایل متنی ransom note را تنظیم کنند، که بر روی سیستم قربانی قرار گرفته و پس از رمزگذاری فایلها به وی نشان داده میشود. محققان BlackBerry Cylance، چندین نسخهی مختلف را کشف کردهاند که از پیامهای کوتاه و عمومی گرفته تا یادداشتهای باجگیرانهی متناسب هر سازمان، برای نشان دادن پیغام استفاده میکنند. تمام پیغامها به قربانی امر میکنند که از طریق آدرس ایمیل ارائه شده با مهاجم تماس گرفته و شناسه ID آنها را نقل کند.

همچنین برای پنهان ماندن، از لایههای متعدد obfuscation (درهم ریختگی) شامل استفاده از کلیدهای تصادفی pseudo، رشتههای رمز شده، استفاده از کدها با طولهای گوناگون، تأخیر در اجرا برای دور زدن sandboxها و فریب مکانیزمهای بازگشتی استفاده میکند.

باجافزار Zeppline برای اولین بار یک ماه پیش زمانی که بین تعدادی وبسایت توسطpayloadهای powershell توزیع شده بود، کشف شد و این در حالیست که به گفتهی محققان امنیتی حدود ۳۰ درصد آنتی ویروسها قادر به شناسایی این باجافزار نیستند.

منبع خبر:

https://thehackernews.com/2019/12/zeppelin-ransomware-attacks.html?m=1