انتشار نسخه جدید بدافزار Emotet در کلاینتهای شبکه

محققان موفق به کشف موج جدیدی از حملات WiFi Spreader از خانواده بدافزار Emotet شدند.

تروجان بانکی Emotet نخستین بار توسط محققان امنیتی در سال ۲۰۱۴ کشف و گزارش شد. Emotet در اصل یک بدافزار بانکی بود که با نفوذ به سیستم قربانی، اطلاعات شخصی و حساس قربانی را به سرقت میبرد.

ماه گذشته نیز، خبر استفاده این بدافزار از یک روش جدید منتشر شد. روش جدید مورد استفاده Emotet به بدافزار اجازه میدهد تا شبکههای WiFi آسیبپذیر و ناامن محلی و دستگاههای متصل به آن را با استفاده از حلقههای brute-force آلوده کند. در این روش جدید، از رابط wlanAPI برای شمارش تمام شبکههای Wi-Fi در آن منطقه و انتشار بدافزار استفاده میشد. کتابخانه wlanAPI، یکی از کتابخانههای استفاده شده در رابط برنامهنویسی نرمافزار wifi محلی است (API) که مشخصات شبکههای بیسیم و اتصالات آن را مدیریت میکند.

هماکنون، محققان نسخه بروز شده WiFi Spreader را شناسایی کردهاند که این نسخه، از یک برنامه مستقل درون ماژولی تکامل یافته از بدافزار Emotet با برخی تغییرات عملکردی، برای بروزرسانی و تغییر نسخه پیش، استفاده کرده است.

تغییرات نسخه جدید

مهاجمان بدون تغییر در عملکردهای کلیدی این بدافزار، تغییرات جدیدی را در ماژول WiFi Spreader اعمال کردهاند. آنها همچنین قابلیت لاگین از طریق ماژول spreader را افزایش دادهاند و به توسعهدهندگان این بدافزار این امکان را میدهند تا به صورت مرحله به مرحله لاگهای ماشینهای آلوده شده را با استفاده از یک پروتکل ارتباطی جدید دیباگ کنند.

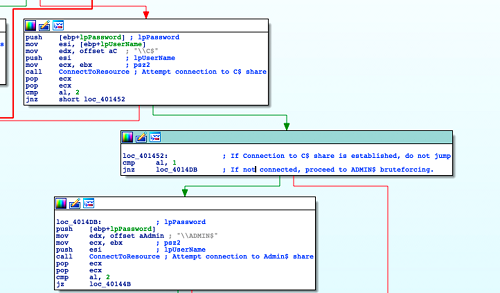

در طی این حمله، ماژول جدید Wifi spreader با شکست در بروتفورس بخش c$، در عوض، تلاش میکند تا بخش ADMIN$ را در شبکه مورد حمله قرار دهد.

قبل از بروتفورس C$/ADMIN$، یک سرویس باینری از یک آیپی کدگذاری شده دانلود و از راه دور نصب میشود.

این بدافزار برای آلوده کردن اولین سیستم از یک فایل فشرده که حاوی دو فایل باینری دیگر به نامهای worm.exe و service.exe است برای انتشار از طریق WiFi استفاده میکند.

به دنبال آغاز به کار service.exe، این بدافزار به همان gate.php استفاده شده توسط spreader متصل میشود و رشته دیباگ را ارسال میکند. سپس، سرویس از راه دور دانلود payload را آغاز میکند. در مرحله بعد تلاش میکند تا به یک سرور C2 کدگذاری شده متصل شود و در آنجا فایل باینری Emotet را از بین برده و فایل firefox.exe را ذخیره کند.

سرانجام، بدافزار Emotet که از سرور C2 بارگیری شده است در پاسخ Service.exe تصدیق " payload downloaded ok " را قبل از اجرای فایل حذف شده، به سرور C2 ارسال میکند و همچنین این اطمینان را میدهد که لودکننده بارگیری شده دارای جدیدترین لودکننده Emotet است که یکی از روشهای مؤثر برای جلوگیری از شناسایی توسط نرمافزارهای امنیتی است.

محققان معتقدند که این wifi spreader همچنان در مرحله توسعه قرار دارد.

منبع خبر: https://gbhackers.com/wifi-spreader