انتشار باجافزار جدید و خطرناک AXLocker

محققان Cyble اخیرا باجافزار جدیدی را به نام AXLocker کشف کردهاند که قادر است بسیاری از انواع فایلها را رمزگذاری و غیرقابل استفاده کند.

باجافزار به عنوان یکی از سودآورترین خانواده بدافزار برای مهاجمان، به سرعت به یکی از مهمترین انواع تهدیدات تبدیل شده است.

۳ خانواده جدید بدافزار شناسایی شدهاند که شامل موارد زیر است:

- AXLocker

- Octocrypt

- Alice Ransomware

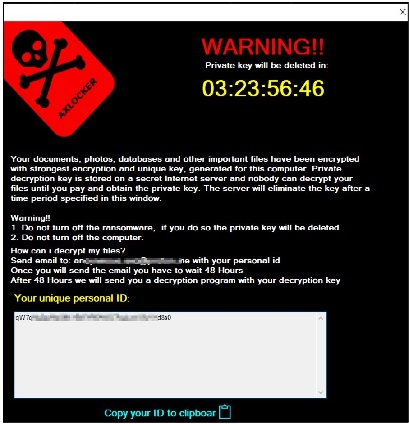

مهاجمان پشت پرده باجافزار AXLocker، توکنهای دیسکورد و حسابهای کاربری قربانیان را به سرقت میبرند. پس از رمزگذاری فایلها در کامپیوتر قربانی، یک یادداشت باج بر روی سیستم قربانی ظاهر میشود. این یادداشت دستورالعملهایی در مورد چگونگی دستیابی به ابزار رمزگشایی به قربانی میدهد.

توکنهای دیسکورد به سرقت رفته توسط هکرها میتواند برای اقدامات زیر استفاده شود:

- ورود به عنوان کاربر

- دستیابی به اطلاعات مربوط به حساب کاربری با صدور درخواستهای API

باجافزار جدید AXLocker به عنوان یکی از پیچیدهترین بدافزارها شناخته شده است، چرا که همزمان با سرقت توکنهای دیسکورد قربانیان خود، فایلهای قربانیان را نیز رمزگذاری میکند.

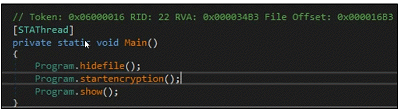

این باجافزار پس از اجرا، با فراخوانی تابعی به نام ()startencryption در سیستم قربانی، فایلها را را رمزگذاری میکند و وجود آن را با تغییر ویژگیهای این فایلها، پنهان میکند.

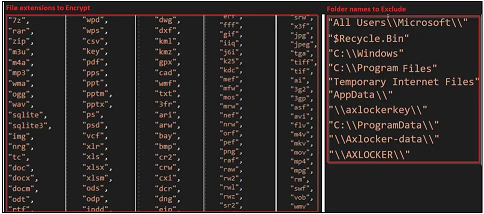

تابع ()startencryption مسئول شمارش دایرکتوریهای موجود در درایو C:/ و یافتن فایلهای موجود در آنها با استفاده از کد موجود در تابع است. فرآیند رمزگذاری با جستجوی پسوندهای فایل قابل رمزگذاری و حذف فهرستی از دایرکتوریها کنترل میشود.

به دنبال این مراحل، باجافزار تابع ProcessFile را فراخوانی میکند که پس از آن تابع EncryptFile اجرا شود. این تابع، فایلهای سیستم قربانی را با استفاده از fileName به عنوان یک آرگومان رمزگذاری میکند.

الگوریتم AES توسط AXLocker هنگام رمزگذاری فایلها استفاده میشود. با این حال، فایلهای رمزگذاری شده هیچ پسوندی به نام فایل خود اضافه نمیکنند، بنابراین با همان نامهای اصلی ظاهر میشوند.

سپس از یک webhook URL استفاده میکند که از طریق آن دادههای زیر را به کانال دیسکوردی که تحت کنترل مهاجمان است ارسال کند:

- آیدی قربانی

- جزئیات سیستم

- دادههای ذخیره شده در مروگرها

- توکنهای دیسکورد

از جمله دایرکتوریهایی که توسط این بدافزار برای سرقت توکنهای دیسکورد هدف قرار میگیرند، عبارتند از:

- Discord\Local Storage\leveldb

- discordcanary\Local Storage\leveldb

- discordptb\leveldb

- Opera Software\Opera Stable\Local Storage\leveldb

- Google\Chrome\User Data\\Default\Local Storage\leveldb

- BraveSoftware\Brave-Browser\User Data\Default\Local Storage\leveldb

- Yandex\YandexBrowser\User Data\Default\Local Storage\leveldb

محصولات تحت تأثیر

تمام نسخههای ویندوز تحت تاثیر این باجافزارهای جدید قرار میگیرند.

توصیههای امنیتی

توجه به این نکته ضروری است که اگرچه این باجافزار عمداتا متوجه کاربران کامپیوترهای شخصی است، اما میتواند تهدیدی برای جوامع و شرکتهای بزرگ نیز باشد. به کاربران توصیه میشود برای در امان ماندن از حملات این بدافزارها، توصیههای امنیتی ارائه شده توسط کارشناسان که در ادامه به آنها اشاره میشود را به کار گیرند:

- پشتیبانگیری باید به طور منظم انجام گیرد.

- اطمینان حاصل شود که نسخههای پشتیبان در فضای ابری یا در یک شبکه جداگانه ذخیره شدهاند.

- توصیه میشود در صورت امکان، بهروزرسانی خودکار نرمافزار در کامپیوتر، تلفن همراه و سایر دستگاههای متصل فعال شود.

- دستگاههای متصل، مانند کامپیوتر، لپتاپ و تلفن همراه، باید توسط یک نرمافزار آنتی ویروس معتبر محافظت شوند.

- از صحت پیوستها و پیوندهای ایمیل قبل از باز کردن آنها اطمینان حاصل شود.

- دستگاههایی که در یک شبکه آلوده هستند باید قطع شوند.

- اطمینان حاصل شود که دستگاههای ذخیرهسازی خارجی در صورت اتصال، جدا شدهاند.

- اطمینان حاصل شود که لاگهای سیستم برای فعالیتهای مشکوک بررسی میشوند.

منبع خبر: https://cert.ir/node/2671