آسیبپذیری بحرانی در برخی از محصولات سیسکو

یک آسیبپذیری با شدت بحرانی در دو محصول Cisco Secure Email و Web Manager شرکت سیسکو که قبلاً با نام Cisco Security Management Appliance (SMA) و Cisco Email Security Appliance (ESA) شناخته میشدند، کشف شده است که به مهاجم اجازه خواهد داد تا از راه دور، فرآیند احراز هویت خارجی را دور زده و به رابط مدیریت مبتنی بر وب در دستگاه تحت تأثیر این آسیبپذیری لاگین کند.

این آسیبپذیری با شدت ۹.۸ و شناسه CVE-2022-20798، بر دستگاهی که از پروتکلLightweight Directory Access Protocol (LDAP) جهت احراز هویت خارجی کاربر استفاده میکند، تأثیر خواهد گذاشت و منجر به بررسی نامناسب فرآیند احراز هویت کاربر خواهد شد. مهاجم میتواند با وارد کردن یک ورودی خاص در صفحهی ورود دستگاه آسیبدیده از این آسیبپذیری بهرهبرداری کند و با بهرهبرداری موفق، اجازه دسترسی غیرمجاز به رابط مدیریت مبتنی بر وب را در دستگاه آسیبدیده را خواهد داشت.

برای تعیین اینکه احراز هویت خارجی بر روی دستگاه فعال است یا خیر مراحل زیر را انجام دهید:

- به رابط مدیریت مبتنی بر وب Cisco Secure Email and Web Manager یا Cisco ESA وارد شوید.

- به بخش System Administration > Users بروید.

- به بخش External Authentication بروید.

اگر گزینه Enable External Authentication فعال باشد و تیک سبز داشته باشد بدین معنی است که احراز هویت خارجی فعال است.

در صورت اجرای نسخه آسیبپذیر نرمافزار Cisco AsyncOS توسط محصولات Cisco ESA و Cisco Secure Email و Web Manager در هر دو حالت مجازی و سختافزاری و بررسی صحت موارد زیر، این آسیبپذیری بر آنها اثر خواهد گذاشت:

- دستگاه به منظور استفاده از "احراز هویت خارجی" پیکربندی شده باشند. توجه کنید که احراز هویت خارجی به طور پیش فرض غیرفعال است.

- دستگاه از LDAP به عنوان پروتکل احراز هویت استفاده میکنند.

شرکت سیسکو تایید کرده است که این آسیبپذیری بر روی Cisco Secure Web Appliance که قبلاً به عنوان Cisco Web Security Appliance (WSA) شناخته میشد، تأثیری نمیگذارد.

راهحلی وجود دارد که این آسیبپذیری را رفع میکند. مدیران میتوانند اتصالات و پیوندهای ناشناس را در سرور احراز هویت خارجی غیرفعال کنند. این اقدام باید روی سروری انجام شود که احراز هویت خارجی را کنترل میکند. مدیران باید با تیم شبکه خود برای اجرای این راهحل تصمیم بگیرند چرا که بکارگیری این راهحل نباید مانع از ایجاد اختلال در قابلیت احراز هویت خارجی شود.

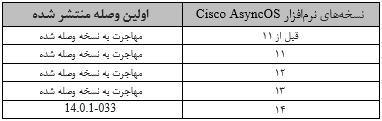

در حالی که راه حل مذکور در یک محیط آزمایشی به اثبات رسیده است، اما کاربران باید اثربخشی آن را در محیط شبکه خود بررسی کنند. با این حال، مشاورین امنیتی شرکت سیسکو به کاربران خود توصیه کردند تا هر چه سریعتر، بهروزرسانیهای نرمافزاری منتشر شده را اعمال کنند؛ نسخههای بهروزرسانی شده، در جداول زیر ارائه شدهاند:

- Secure Email and Web Manager: CSCvx88026

- Email Security Appliance: CSCvy13453

* شرکت سیسکو به کاربران خود توصیه کرد که اگر از نسخههای قبلتر از ۱۱ نرمافزار Cisco AsyncOS استفاده میکنند، نرمافزار خود را به اولین نسخههایی که برای آنها وصله امنیتی منتشر میشود مهاجرت کنند.

منبع خبر: https://cert.ir/news/13378