کشف چندین آسیبپذیری در محصولات Red Hat

جزئیات آسیبپذیری

سومین آسیبپذیری با شناسه CVE-2024-0193و شدت بالا (۷.۸) یک نقص در زیرمجموعه netfilter هسته لینوکس است که میتواند منجر به use-after-free روی شی NFT_CHAIN یا شی NFT_OBJECT شود، و امکان ارتقاء سطح دسترسی یک کاربر محلی با قابلیت CAP_NET_ADMIN را بر روی سیستم فراهم میکند. تنها کاربران محلی با قابلیت CAP_NET_ADMIN یا ریشه (root) میتوانند نسبت به این حمله اقدام کنند. در Red Hat Enterprise لینوکس، کاربران محلی غیر مجاز، میتوانند از user namespaces غیرمجاز (CONFIG_USER_NS) جهت اعطای این قابلیت به خودشان استفاده کنند.

بر اساس بردار حمله این آسیبپذیری (AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H)، بهرهبرداری از این آسیبپذیری از شبکه خارجی امکانپذیر نیست. مهاجم باید از راه دور (از طریق پروتکلی مانند SSH یا RDP) به سیستم دسترسی داشته باشد (AV:L) و نیازمند هیچ پیشزمینهای نبوده و بهراحتی قابل تکرار است و چندان به شرایط خاصی نیاز نیست (AC:L) و مهاجم برای انجام حمله نیاز به حساب کاربری با سطح دسترسی پایین دارد (PR:L) و به تعامل با کاربر نیز نیاز ندارد (UI:N). بهرهبرداری از نقص امنیتی مذکور بر سایر منابع امنیتی تأثیر نمیگذارد (S:U) و در بدترین شرایط (قربانی شدن کاربری با سطح دسترسی ادمین)، با سوءاستفاده از این آسیبپذیری، هر سه ضلع امنیت با شدت بالا تحت تأثیر قرار میگیرند.

آخرین آسیبپذیری با شناسه CVE-2023-7192 و شدت متوسط (۶.۱) یک نقص نشت حافظه در تابع ctnetlink_create_conntrack در net/netfilter/nf_conntrack_netlink.c هسته لینوکس است. این آسیبپذیری ممکن است به یک مهاجم محلی با دسترسی CAP_NET_ADMIN اجازه دهد که به دلیل سرریز شدن شمارش مجدد (refcount)، منجر به یک حمله انکار سرویس (DoS) شود.

بر اساس بردار حمله این آسیبپذیری (AV:L/AC:L/PR:L/UI:N/S:U/C:L/I:N/A:H)، بهرهبرداری از این آسیبپذیری از شبکه خارجی امکانپذیر نیست. مهاجم باید از راه دور (از طریق پروتکلی مانند SSH یا RDP) به سیستم دسترسی داشته باشد (AV:L) و نیازمند هیچ پیشزمینهای نبوده و بهراحتی قابل تکرار است و چندان به شرایط خاصی نیاز نیست (AC:L) و مهاجم برای انجام حمله نیاز به حساب کاربری با سطح دسترسی پایین دارد (PR:L) و به تعامل با کاربر نیز نیاز ندارد (UI:N). بهرهبرداری از نقص امنیتی مذکور بر سایر منابع امنیتی تأثیر نمیگذارد (S:U) و با سوءاستفاده از این آسیبپذیری، یک ضلع از سه ضلع امنیت با شدت زیادی تحت تأثیر قرار میگیرند.

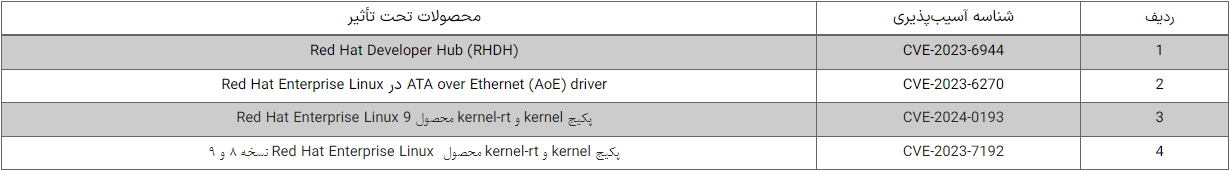

محصولات تحت تأثیر

توصیههای امنیتی

با توجه به اینکه برای بهرهبرداری از آسیبپذیریهای CVE-2024-0193 و CVE-2023-7192 مهاجم باید قادر به ایجاد user/net namespaces باشد، کاربران در Red Hat Enterprise Linux 8 میتوانند user namespaces را با تنظیم user.max_user_namespaces بر روی ۰ غیر فعال کنند:

#echo "user.max_user_namespaces=0" > /etc/sysctl.d/userns.conf # sysctl -p /etc/sysctl.d/userns.conf

منابع خبر: https://cert.ir/node/6102