ظهور نوع جدیدی از بدافزار Ducktail

تیم تحقیقاتی Zscaler ThreatLabz، خبر از نسخه جدید بدافزارDucktail داده است که در قالب نصبکننده برنامههای کرکشده برای برنامههای مختلفی از جمله بازیها، برنامههای مایکروسافت آفیس، تلگرام و موارد دیگر توزیع شده است.

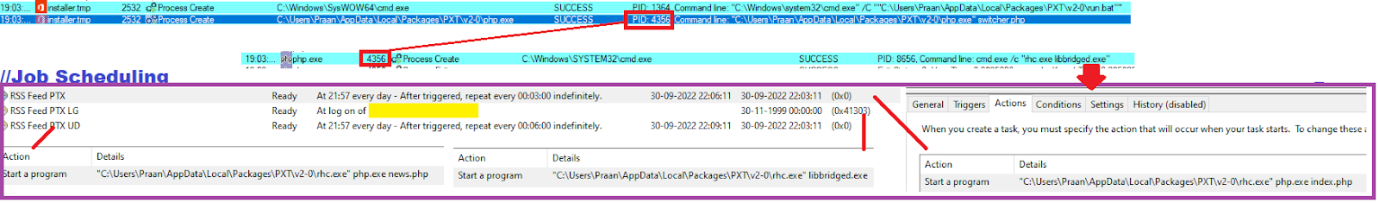

Ducktail از سال ۲۰۲۱ فعال بوده است. به گفته کارشناسان در این نسخه جدید از بدافزار، نصبکننده مخرب در یک وبسایت میزبان فایل، میزبانی میشود. در مقایسه با نسخههای قبلی، در نسخه جدید تغییراتی در اجرای کدهای مخرب ایجاد شده است. همچنین تغییراتی در نحوه اسکریپت نویسی اعمال شده است که به موجب آن کد اصلی سرقت، به جای باینری . Net یک اسکریپت PHP است.

اسکریپت PHP از یک کد جهت رمزگشایی یک فایل متنی کدگذاری شده base64 تشکیل شده است. اجرای نسخه رمزگشایی شده فایل متنی منجر به اجرای custom job scheduling binary به عنوان نتیجه نهایی خواهد شد.

به گفته محققان کد مخرب در زمان اجرا در حافظه رمزگشایی شده و سپس عملیات سرقت و استخراج دادهها صورت میپذیرد.

عملکرد بدافزار

- اطلاعات مرورگر نصب شده در سیستم را واکشی میکند.

- اطلاعات ذخیره شده کوکیهای مرورگر را از سیستم واکشی میکند.

- اکانتهای تجاری فیسبوک را مورد هدف قرار میدهد.

- به دنبال اطلاعات حساب کاربری در فایل wallet.dat میگردد.

- دادهها را جمعآوری و به سرور فرمان و کنترل (C&C) میفرستد.

علاوه بر این، یک اسکریپت مخرب، اطلاعات مربوط به مرورگرهای نصب شده در سیستم را جمعآوری کرده و دادههای ضروری مانند machineID، نسخه مرورگر و نام فایل را از آن استخراج و کپی میکند.

مورد هدف قرار دادن صفحات فیسبوک و سرقت اطلاعات

این بدافزار، صفحات مختلف فیسبوک را جهت سرقت اطلاعات بررسی میکند که این صفحات به گراف API فیسبوک، مدیر تبلیغات فیسبوک و نیز حسابهای تجاری آن تعلق دارند. با جستجوی لینکهای مدیر تبلیغات تجاری فیس بوک، کد مخرب، به جزئیات حسابهای کاربری و چرخههای پرداخت دسترسی پیدا خواهد کرد. در واقع این بدافزار تلاش میکند تا لیستی ازجزئیات اطلاعات صفحات تجاری فیس بوک به دست آورد، از جمله:

- نیازمندیهای پرداخت

- وضعیت تأیید/عدم تأیید پرداخت

- صاحبان حسابهای کاربری تبلیغاتی

- مبلغ هزینه شده

- جزئیات ارز رایج

- وضعیت حساب کاربری

- چرخه پرداخت تبلیغات

- منبع تأمین مالی

- روش پرداخت (کارت اعتباری یا غیره)

- روش پرداخت Paypal (آدرس ایمیل)

همچنین اسکریپت مخرب PHP سعی دارد به سرور C&C متصل شود تا لیستی از محتویات ذخیره شده با فرمت JSON را دریافت کند که جهت جمعآوری اطلاعات مورد استفاده قرار خواهد گرفت.

منبع خبر: https://gbhackers.com/php-malware-office