هشدار مایکروسافت در خصوص spear-phishing

شرکت مایکروسافت فاش کرد که از ماه ژوئیه ۲۰۲۰ یک کمپین فیشینگ هدفدار ، مشتریان Office 365 را مورد حمله قرار میدهند.

در این حملات، مهاجمان از پیوستهای XLS.HTML استفاده کردهاند، به این صورت که این پیوستها به چندین بخش مختلف از جمله فایلهای جاوا اسکریپت جهت سرقت گذرواژهها تقسیم میشوند که سپس با استفاده از مکانیسمهای مختلف رمزگذاری میشوند. مایکروسافت گزارش داد که مهاجمان به طور متوسط هر ۳۷ روز یک بار مکانیزم رمزگذاری را تغییر میدهند تا از این طریق، حملات آنها قابل ردیابی و قابل تشخیص نباشد. همچنین مهاجمان جهت مخفی کردن حملات خود، از تکنیکهای رمزگذاری مختلفی از جمله روشهای غیرمعمول و قدیمی رمزگذاری مانند کد Morse، استفاده میکنند.

بر اساس گزارش منتشر شده از تیم Microsoft 365 Defender Threat Intelligence، برخی از بخشهای کد، در خود پیوست وجود ندارند و در عوض در دایرکتوریهای باز، تحت عنوان اسکریپتهای رمزشده قرار دارند. مهاجمان پیوستهای HTML را در بخشهای جداگانهای که به ظاهر مخرب نیستند قرار میدهند تا از این طریق تدابیر امنیتی را دور بزنند؛ این بخشها شامل موارد زیر میباشند:

بخش ۱: آدرس ایمیل هدف

بخش ۲: لوگوی سازمان هدف، از:

logo[.]clearbit[.]com, i[.]gyazo[.]com, or api[.]statvoo[.]com

اگر لوگو در دسترس نباشد، به جای آن، لوگوی Microsoft Office 365 بارگذاری میشود.

بخش۳: اسکریپتی که تصویر یک سند تار و مبهم را بارگذاری میکند و نشان میدهد که ورود به سیستم به پایان رسیده است.

بخش۴: اسکریپتی که کاربر را ترغیب به وارد کردن گذرواژه خود میکند تا گذرواژه وارد شده از راه دور به یک کیت فیشینگ ارسال شده و یک صفحه جعلی با پیام خطا به کاربر نمایش داده شود.

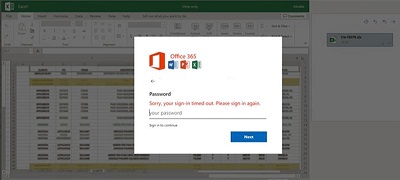

مهاجم با فریب کاربر نسبت به راهاندازی فایل پیوست، همانند تصویر زیر یک صفحهی ورود جعلی بر روی برنامه اکسل که زمینهی آن تار است، به وی نمایش میدهد و از کاربر قربانی میخواهد که نام کاربری و رمز عبور خود را برای مشاهده سند آفیس وارد کند، در این صورت اگر کاربر رمز عبور خود را وارد کند برای وی اسکریپت هشداری بر روی صفحه نمایش داده میشود و به قربانی اطلاع میدهد که رمز عبور وارد شده اشتباه است که در واقع از این طریق رمز عبور برای مهاجم ارسال خواهد شد.

کارشناسان امنیتی معتقدند که هدف مهاجمان از این حملات آن است که اطلاعاتی نظیر نام کاربری، رمزعبور، آدرس IP و موقعیت مکانی کاربر را که میتواند در حملات بعدی مورد استفاده قرار گیرد، به دست آورند. گفتنی است که مایکروسافت، IoCs مرتبط با این حملات را منتشر کرده است.

منبع: https://securityaffairs.co/wordpress/121090/hacking/spear-phishing-targeting-office-365-users.html