کشف شیوه جدید برای هک پسوردهای WPA/WPA2 PSK در شبکههای Wi-Fi!

شیوهای جدید برای هک پسوردهای WPA/WPA2 در شبکههای Wi-Fi کشف شده است که به مهاجمان اجازه میدهد Pre-shared Key) PSK) را به دست آورند، این کلید برای کرک پسوردهای مورد استفاده توسط قربانیان به کار میرود.

این شیوه جدید در حین حمله به استاندارد امنیتی WPA3 که اخیراً منتشر شده کشف شد، که چون از پروتکل Simultaneous Authentication of Equals) SAE) استفاده میکند در مقابل کرک بسیار ایمن است.

محققان دریافتند که این حمله، پسورد WPA/WPA2 را بدون دستکاری handshake چهار مرحلهای EAPOL هک میکند.

همچنین، این حمله علیه تمامی شبکههای ۸۰۲.۱۱i/p/q/r که قابلیت رومینگ بر روی آنها فعال است عمل میکند.

پسورد Wi-Fi چگونه با استفاده از PMKID هک میشود؟

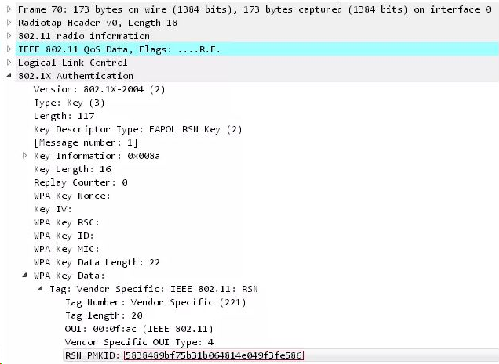

به گفته محققان در روشهای هک Wi-Fi قبلی مهاجم باید منتظر میشد تا کسی به شبکه وارد شود، که بتواند handshake چهار مرحلهای EAPOL _پروتکل احراز هویت پورتهای شبکه_ را به طور کامل به دست بگیرد. این در حالی است که در شیوهی حمله جدید دیگر نیازی به استفاده از کاربر در شبکه هدف نیست. در عوض، با استفاده از یک فریم Extensible Authentication Protocol over LAN) EAPOL) پس از درخواست آن از اکسس پوینت، حمله را بر روی Robust Security Network Information Element) RSN IE) انجام میدهد.

Robust Security Network پروتکلی برای برقراری ارتباطات امن در شبکه بیسیم ۸۰۲.۱۱ بوده و از PMKID استفاده میکند. PMKID کلید مورد نیاز برای برقراری ارتباط میان کلاینت و اکسس پوینت میباشد.

مرحله اول_ مهاجم میتواند برای درخواست PMKID از اکسس پوینت مورد هدف و قرار دادن فریم دریافتی در یک فایل، از ابزاری مانند hcxdumptool نسخه ۴.۲.۰ یا بالاتر استفاده نماید.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

مرحله دوم_ با استفاده از ابزار hcxdumptool خروجی (در فرمت pcapng ) فریم میتواند به فرمت هشی که توسط ابزار Hashcat مورد پذیرش است تبدیل شود.

$ ./hcxpcaptool -z test.16800 test.pcapng

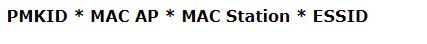

محتوای فایلِ نوشته شده به صورت زیر بوده و به ۴ ستون تقسیم میشود:

محققان میگویند لازم نیست حتماً از گزینههای I ،-E- و U- در ابزار hcxpcaptool استفاده شود. میتوان این فایلها را به ابزار hashcat داد، که اغلب نتایج خوبی نیز به دست میدهد.

E- بازگرداندن تمامی پسوردهای ممکن از ترافیک شبکه Wi-Fi (این لیست شامل ESSIDها نیز میباشد)

I- بازگرداندن identityها از ترافیک شبکه Wi-Fi

U- بازگرداندن نامهای کاربری از ترافیک شبکه Wi-Fi

$ ./hcxpcaptool -E essidlist -I identitylist -U usernamelist -z test.16800 test.pcapng

مرحله سوم_ اکنون از ابزار هک پسورد Hashcat، نسخه ۴.۲.۰ یا بالاتر میتوان برای به دست آوردن پسورد WPA PSK استفاده نمود.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 ‘?l?l?l?l?l?lt!’

و در نهایت هش WPA-PMKID-PBKDF2 با استفاده از ابزار نامبرده کرک میگردد.

منبع خبر:

https://thehackernews.com/2018/08/how-to-hack-wifi-password.html